Για να βρούμε τη σελίδα που δέχεται την επίθεση, εφόσον έχουμε dedicated server και έχουμε root πρόσβαση, επεξεργαζόμαστε στο server το αρχείο

|

1 |

/etc/httpd/conf/extra/httpd-info.conf |

και αλλάζουμε το κώδικα ως εξής

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 |

... # Allow server status reports generated by mod_status, # with the URL of http://servername/server-status # Change the ".example.com" to match your domain to enable. <Location /a_difficult_name> SetHandler server-status </Location> # # ExtendedStatus controls whether Apache will generate "full" status # information (ExtendedStatus On) or just basic information (ExtendedStatus # Off) when the "server-status" handler is called. The default is Off. # ExtendedStatus On ... |

Στη φράση “a_difficult_name” γράφουμε ένα όνομα ώστε να μπορούμε να έχουμε πρόσβαση από browser.

Κάνουμε restart τον http server.

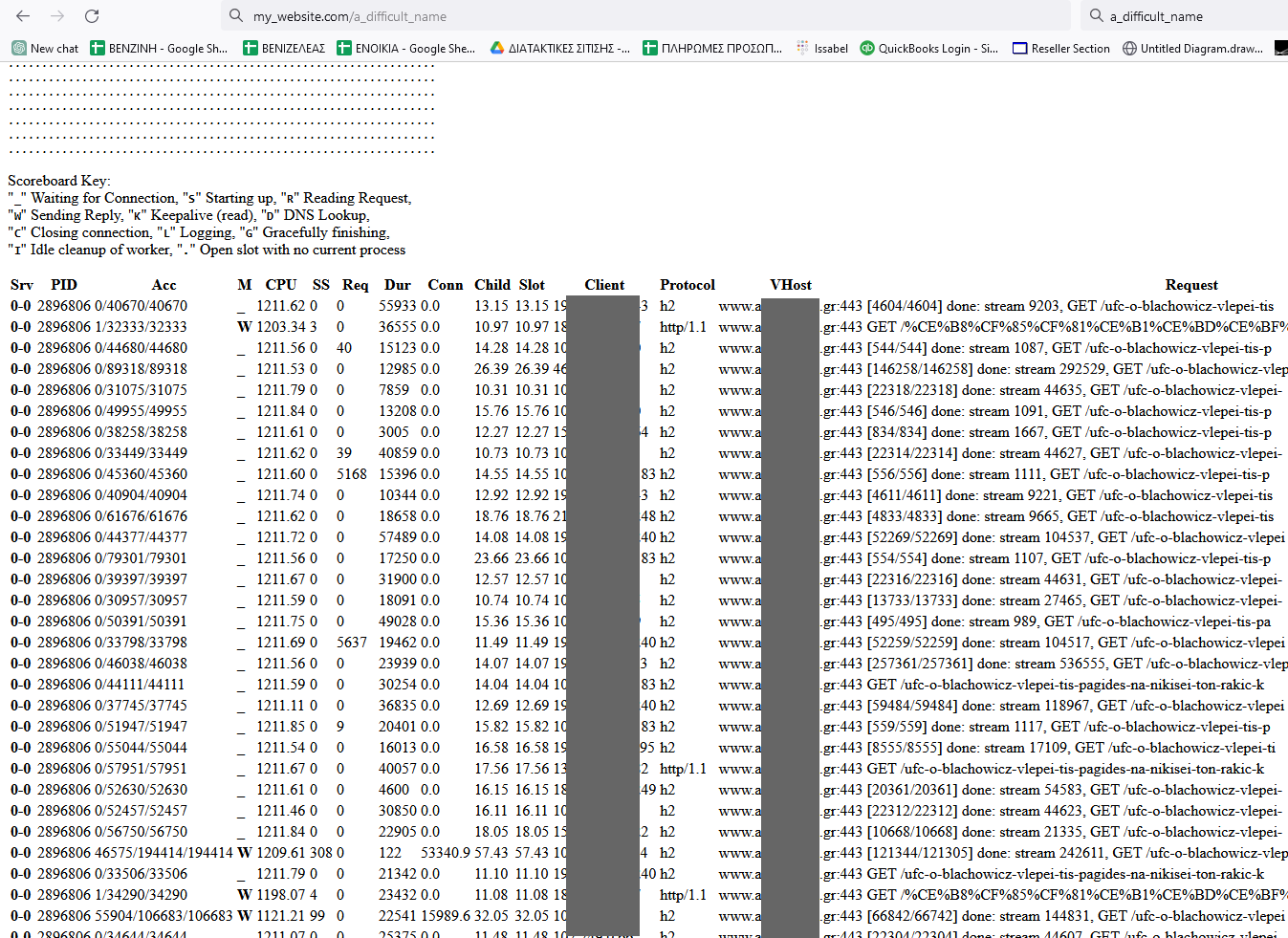

Γραφουμε στο browser http://my_website.com/a_difficult_name

Στη περίπτωση αυτή βλέπουμε ότι η σελίδα http://my_website.com/ufc-o-blachowicz-vlepei-tis-pagides-na-nikisei-ton-rakic-kai-pisteyei-oti-einai-o-epomenos-sti-seira καλείται αρκετά συχνά.

Για να τη μπλοκάρουμε την εκτρέπουμε σε κάποια άκυρη ιστοσελίδα (πχ. http://fdjdfjkrftjtrjkwjktrjwst.com) συμπληρώνοντας στο αρχείο htaccess.

|

1 |

Redirect 301 /ufc-o-blachowicz-vlepei-tis-pagides-na-nikisei-ton-rakic-kai-pisteyei-oti-einai-o-epomenos-sti-seira http://fdjdfjkrftjtrjkwjktrjwst.com |